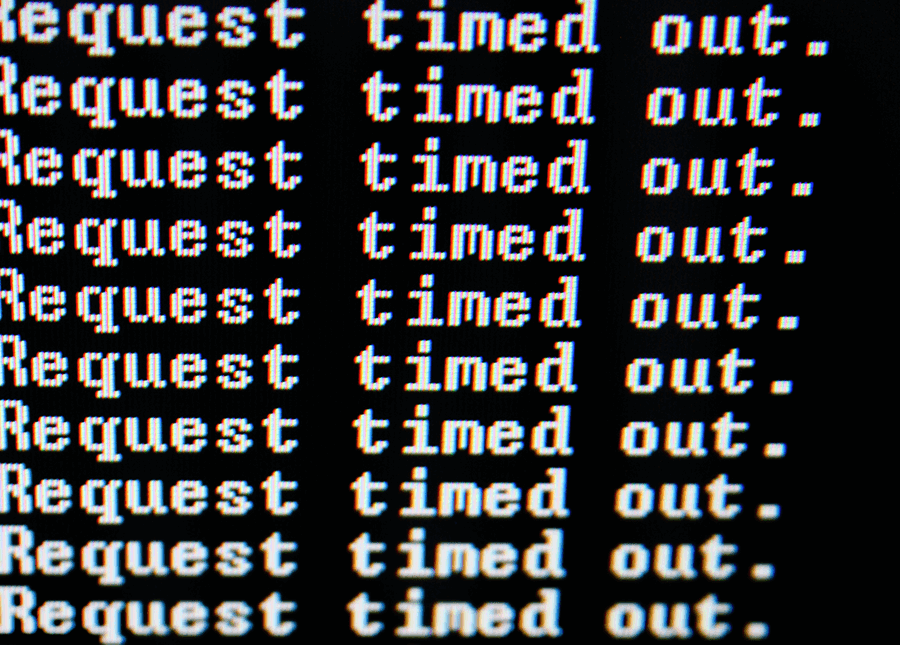

انجمن ساز ویبولتین وقتی به صورت نال شده استفاده می شود یکی از پر دردسر ترین انجمن ساز های موجود در اینترنت است؛ پس همیشه جهت امنیت بیشتر سعی کنید از نسخه های اصلی استفاده کنید و یا از یک اسکریپت دیگر استفاده کنید اما یکی از مشکلاتی که مدیران سایت ها با این اسکریپت دارند میزان استفاده بیش از حد از CPU و Ram سرور است.

زمانی که حجم دیتابیس ( به دلیل افزایش تعداد پست ها و تگ ها و …) و همچنین بازدید سایت بالا می رود؛ به طبع میزان استفاده از منابع سرور نیز افزایش می یابد؛برای همین اگر به دنبال داشتن یک انجمن با پست های زیاد و بازدید خوب و مناسب هستید باید کم کم به فکر یک سرور باشید؛ چرا که هاست های اشتراکی شاید برای شما دیگر مناسب نباشند.

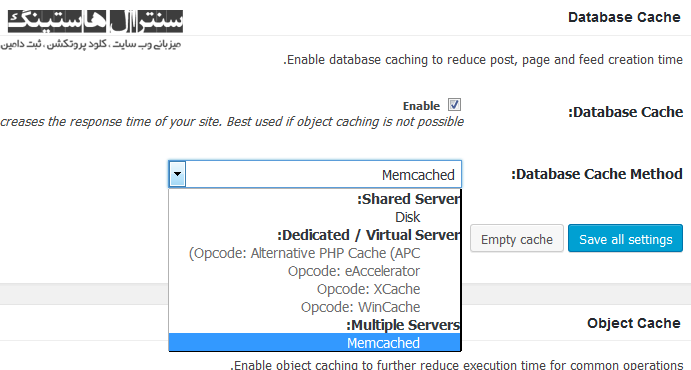

اما گاهی اوقات می توان با استفاده از روش هایی میزان استفاده از منابع را تا حد استانداردی کاهش داد، در این پست به روش های کاهش مصرف منابع توسط اسکریپت انجمن ساز ویبولتین می پردازیم.

با VBseo خداحافظی کنید

VBseo – وی بی سئو یکی از پلاگین های کاربردی برای افزایش سئو یک انجمن وی بولتین محسوب می شد ولی امروزه استفاده از آن دردسرهای زیادی خواهد داشت؛ عمده مشکلات vbseo قطع خدمات و عدم به روز رسانی و پشتیبانی از آن توسط سایت اصلی می باشد که مشکلات زیادی را به همراه دارد؛ چنانچه در ماه های اخیر کشف باگ های امنیتی در این پلاگین منجر به هک شدن سایت های معروفی شد که از این پلاگین استفاده میکردند.

استفاده غیر طبیعی از منابع سرور نیز یکی دیگر از دلایل مهم جهت کنار گذاشتن این پلاگین است؛

آموزش حذف کامل وی بی سئو

اقدامات سئو بعد از حذف وی بی سئو

پلاگین های غیر ضروری را حذف کنید

یکی از راه های کاهش مصرف منابع حذف و غیر فعال کردن پلاگین های غیر ضروری است؛ سعی کنید در حد امکان از پلاگین ها؛هک ومودهای غیر ضروری استفاده نکنید؛ چرا که موجب افزایش مصرف منابع و همچنین کندی سایت خواهند شد؛ تگ گذاری اتوماتیک ارسال ها یکی از دلایل عمده افزایش حجم دیتابیس و کندی سایت است و بهتر است به صورت دستی باشد.

انتقال فایل ها از دیتابیس به فضای هاست

ویبولتین به صورت پیشفرض تمامی فایل های ضمیمه شده؛ آواتار و تصاویر را در دیتابیس قرار می دهد که این کار با افزایش حجم دیتابیس باعث فشار بیش ازحد به سرور و کندی انتقال فایل ها بین سرور و کاربر می شود.

بهتر است فایل ها را به از دیتابیس به فضای هارد هاست منتقل نمایید.

به خواندن ادامه دهید →