CloudLinux یک تکنولوژی در سطح هسته است (kernel-Level) که باعث محیطی با ثبات تر می شود. این تکنولوژی از حملات و اثرات مخرب Host و یا VPS های همسایه و نزدیک به آن حفاظت کرده و از Crash شدن سایت ای که بر روی سرور آن کلودلینوکس نصب شده است جلوگیری می کند.

CloudLinux در سال 2010 وبرای هر میزبانی وب که در مورد ثبات ، امنیت و دائمی بودن سرور برای استفاده به بازار عرضه شد.

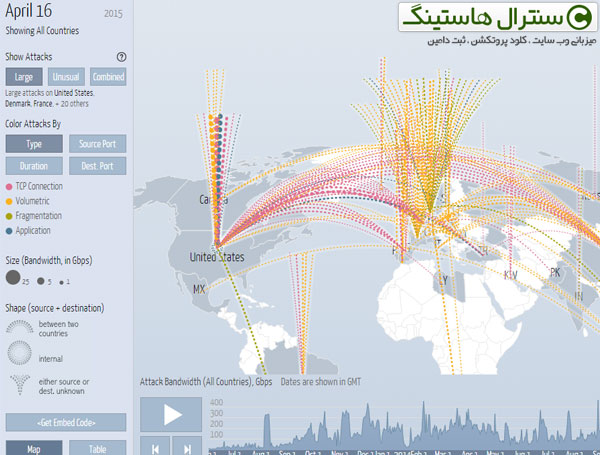

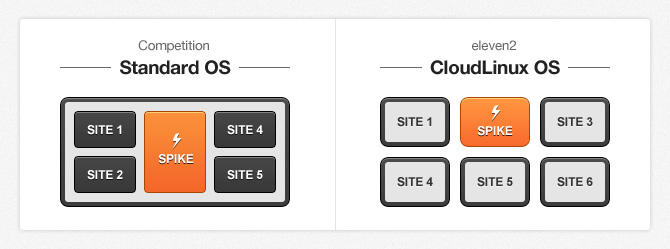

CloudLinux از سایت های مشتری که در حال استفاده از بیش از حد منابع سرور و یا سواستفاده از سخت افزار سرور کنترل کرده و اگر از منابع زیاد استفاده کند سرور را به سطح سرور امن (Safe Server Level) برده و به طور کامل محافظت سایت را از حمله های احتمالی انجام می دهد.

میتوان گفت برای هاستینگ بهترین نسخه لینوکسی موجود سیستم عامل کلود لینوکس است که البته بر خلاف اکثر توزیع های لینوکس رایگان نیست .

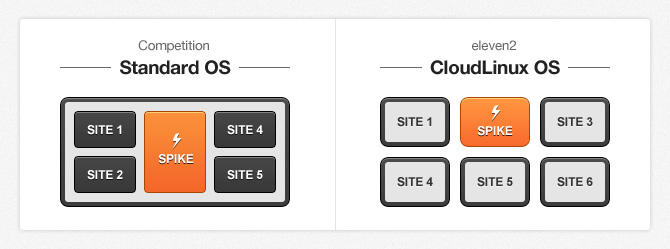

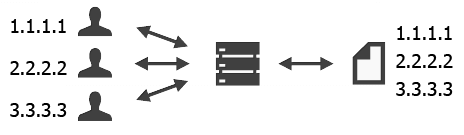

در سیستم عامل کلود لینوکس یوزر های سرور (هاست ها) در اکثر موارد از هم تفکیک شده هستند .

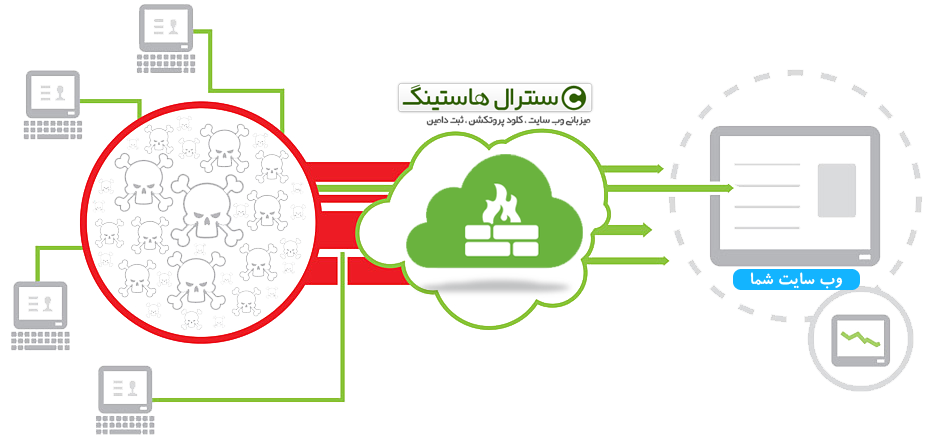

کلودلینوکس ثبات سرور ها و امنیت آن ها با کپسوله سازی (Encapsulating) هر سایت و مشتری در یک محیط امن جداسازی کرده (Isolated) که به این محیط امن و جدا کننده محیط مجازی و سبک وزن (LVE(Lightweight Virtual Environment می گویند.

کلودلینوکس قابل تعویض و ارتقا در لینوکس های مختلف از جمله لینوکس CentOS است که Admin سیستم به راحتی می تواند هاست های اشتراکی ، وب هاست ها را به کلودلینوکس تبدیل کند.

کلود لینوکس دارای CageFS است. هر یوزر سیستم فایل مجازی که منحصر به فرد به خود است کپسوله می شود داراست و از دیدن کاربران به یکدیگر جلوگیری می کند.CageFS امکان جلوگیری از تعدادی از حملات ا ز جمله حملات افشای اطلاعات داراست که اصل و اصول آن ایزوله کردن یوزر ها و سیستم فایل های مجازی است.

محیط سبک مجازی یا LVE چیست ؟

LVE یک تکنولوژِی ایزولاسیون می باشد که باعث افزایش ظرفیت سرور خواهد شد . LVE مقدار منابع شامل ( CPU,I/O ,Memory ) منحصر به یک پروسه از هر کاربر را محدود می نماید ، LVE یک پوسته سبک و نامرئی می باشد و LVE اکانت ها را در سرورهای میزبانی وب اشتراکی محصور نموده و به سرویس دهندگان اجازه نظارت و کنترل روی مصرف پردازنده را خواهد شد.

LVE چه کارهایی می تواند انجام دهد ؟

به سرویس دهندگان اجازه کنترل منابع مصرفی هر حساب کاربری را خواهد داد .

از اینکه یک سایت سرور را کند نموده و یا کلا از دسترس خارج کند جلوگیری خواهد نمود.

ظرفیت سرور شما را بوسله کنترل منابع افزایش خواهد داد ، حال می توانید تعداد اکانت بیشتری را روی یک سرور میزبانی نمائید.

شناسایی سایتهایی مه مصرف بیش از اندازه منابع دارند و با این کار میتوانید طبق نیاز آنها سرویس ارائه نمائید .

ریسک پائین و افزایش کارایی و بهره وری در سرور های میزبانی سایت اشتراکی

افزایش کارایی سرور

و …….

سرویس هاست لینوکس سنترال هاستینگ از نوع هاست کلود لینوکس می باشد که امنیت هر چه بیشتر را برای شما فراهم می آورد.